确保你的边缘 计算平台得到保护

我们通过降低风险、保护数据免受网络威胁或数据丢失,以及确保"始终在线"的可用性来保护您的运营。在Stratus ,我们认真对待安全问题。我们理解安全是我们的客户和他们所购买的计算平台的首要关注点。在Stratus ,我们会紧急并透明地处理事件和漏洞。

我们的产品安全事件响应小组(PSIRT)不断监测不断变化的网络安全威胁,并与我们的开发和工程团队密切合作,每天改进Stratus"安全态势。模仿安全的软件开发生命周期,我们用安全设计、测试和风险与漏洞的沟通来补充我们平台的功能和特点,以确保我们的边缘 Computing平台得到真正的保护,并将您的组织风险降到最低。

我们保持警惕,确保客户的安全始终是我们的首要任务--创造边缘 ,简化、保护和自动化我们数字化转型的世界。

Stratus 遵循安全行业的最佳做法

Stratus 在设计和构建产品时,遵循公认的安全行业最佳实践,使产品更加安全。Stratus 主要遵循国际自动化协会(ISA)的准则,这些准则也被国际电工委员会(IEC)采纳,从流程和产品的角度考虑安全问题。

安全流程

- 一个正式的SDL(安全开发生命周期)计划,结合ISA、NIST和OWASP指南,有助于Stratus 识别和降低安全风险。

- 国家标准与技术研究所(NIST)提供了将其风险管理框架应用于联邦信息系统的指南。Stratus 开发人员在开发其软件产品时利用这些补充指南,如Stratus Redundant Linux、everRun 和 VOS。

- Stratus 是开放过程自动化论坛(OPAF)的成员,该论坛是一个专注于开发基于标准的、开放的、安全的、可互操作的过程控制架构的技术委员会。O-PAS是一个供应商中立的参考架构,有助于构建可扩展、可靠、可互操作和安全的过程自动化系统。

安全产品

- 与OPAF这样的组织合作,有助于Stratus 利用更广泛的安全社区资源,最大限度地提高产品安全性。

- Stratus 使用 ISA 功能要求来帮助确定哪些安全功能要纳入其产品。

- 联邦信息处理标准140-2(FIPS 140-2)是NIST的另一个标准,由他们的计算机安全部(CSD)和应用网络安全部(ACD)共同维护。Stratus ,使用FIPS 140-2的密码学和数据安全设计原则来告知其产品安全要求。

- Stratus 使用开放网络应用安全项目(OWASP)的工具,如其静态应用安全测试(SAST)和漏洞扫描工具来识别缺陷,降低常见安全漏洞的风险。

Stratus 在设计和制造产品时考虑到安全问题。

Stratus 已经建立了一些程序和做法,在产品开发过程中识别和降低安全风险。Stratus的工程组内有一个产品安全团队,负责制定和推动整个公司的安全倡议,并培养安全意识文化。该团队负责Stratus的 SDL 计划、安全事件响应工作和安全认证。

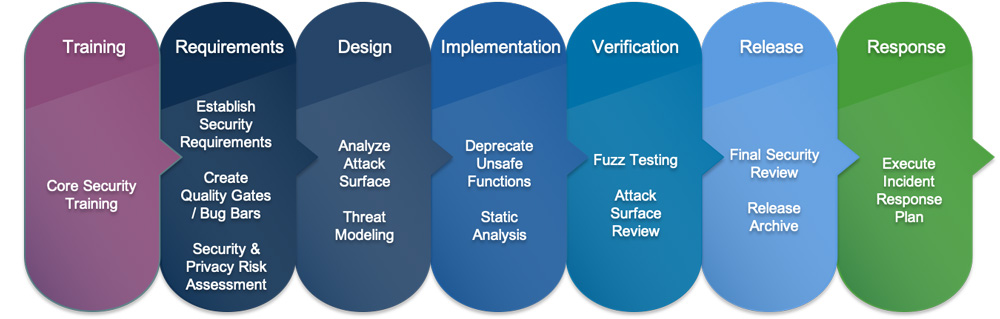

除了利用ISA、NIST和OWASP提供的安全行业最佳实践、指南、标准和工具外,Stratus 还在SDL计划的各个阶段纳入了其他安全实践,以降低安全风险。包括:

- 训练

- 收集需求

- 设计

- 执行情况

- 核查

- 释放和释放后的反应

事故报告

Stratus 这里的产品安全专家致力于:

- 对报告的产品相关漏洞做出反应

- 回应安全询问

- 验证、修复和披露与产品相关的漏洞。

如果在支持的产品中发现了严重的漏洞和漏洞利用,我们会迅速采取措施,首先保证客户的安全。

安全流程

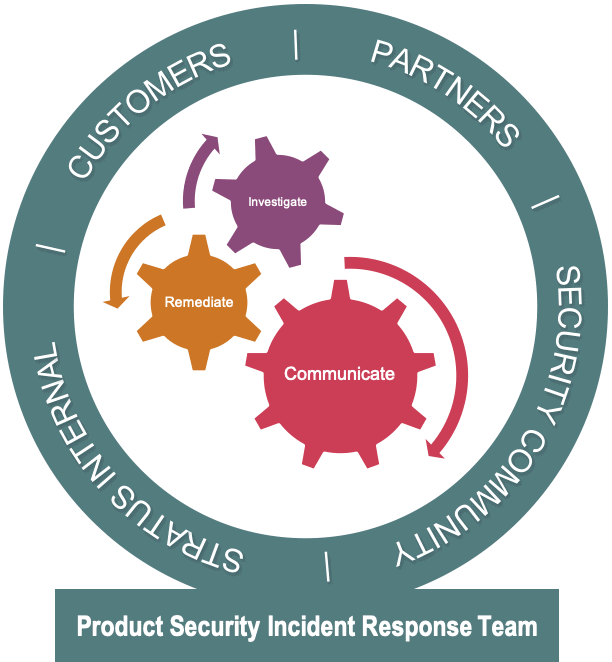

我们的全球安全团队负责调查和评估报告的漏洞,并在内部向我们的工程、设计和质量控制团队提供信息。PSIRT也是安全研究人员、客户、合作伙伴和任何报告Stratus 产品漏洞的人的主要联络点。

当检测到或报告到与安全相关的问题时,PSIRT将与Stratus 开发团队合作调查该问题。PSIRT将继续与适当的产品和支持团队协调内部和外部的补救和沟通。

安全公告和更新

Stratus 致力于从已知和值得信赖的来源持续研究安全漏洞。 内部安全专业人员和软件开发人员对安全漏洞进行评估,并在验证和核实后应用和发布解决方案。Stratus 支持团队也可全天候帮助客户修补和更新其系统。